古居 照堂(三優ジャーナル2024年12月号)

Ⅰ.はじめに

2023年4月7日、「財務報告に係る内部統制の評価及び監査の基準並びに財務報告に係る内部統制の評価及び監査に関する実施基準の改訂について(意見書)」が公表され、これにより2024年4月1日以降の開始事業年度から、改訂後の内部統制報告制度が適用されることとなりました。

この改訂は、内部統制報告制度の実効性に関する懸念及び米国のCOSO(トレッドウェイ委員会支援組織委員会)の内部統制の基本的枠組みに関する報告書への対応等を目的として企業の財務報告の信頼性を高めるための内部統制の強化を目的としています。

その内容は内部統制の基本的要素として、統制環境、リスクの評価と対応、統制活動、情報と伝達、モニタリング(監視活動)、およびIT(情報技術)への対応の6つが定義されています。その中でも「IT(情報技術)への対応」では、サイバーリスクの高まりを踏まえた情報システムのセキュリティ確保が重要であることが強調されています。また昨今、急速に脅威が増しているランサムウェアについて、機密情報、個人情報の漏洩、事業継続に関わるリスクのみならず、内部統制監査への影響が少しずつ出始めていると感じており、ランサムウェアが与える監査制度への脅威ということを今回のテーマとさせていただきます。

なお、文中の意見に係る部分は筆者の私見であり、法人の見解ではないことをあらかじめ申し添えます。

Ⅱ.ランサムウェアとは

ランサムウェアとは、「Ransom(身代金)」と「Software(ソフトウェア)」を組み合わせた造語であり、コンピュータウイルスの一種で、感染したシステムのデータを暗号化し、解除するために身代金を要求する攻撃手法です。これにより、被害者はシステムの利用を制限されます。ランサムウェア攻撃は、企業の業務を停止させ、重要なデータを人質に取ることで、企業に多大な損害を与えます。

以前はランサムウェアが含まれるメール等が送信され、そのメールを開封することにより感染が広がるケースが多かったのですが、近年はVPN装置やファイアウォール装置の脆弱性が発見された際に、その脆弱性を利用して特定の企業を狙い撃ちするケースが増えています。また、身代金の要求についても、以前は現存する通貨による要求であったため、その口座情報、送金履歴等から犯人が特定できるケースもありましたが、昨今はビットコインなどの仮想通貨にて要求されることが多く、暗号通貨特有の取引アドレスの秘匿性及び中央管理者のいない分散型ネットワーク上で取引が実行されるため、犯人を追跡することが難しくなっています。

Ⅲ.ランサムウェアを利用したビジネス

近年ランサムウェアを利用した犯罪ビジネスは、「RaaS(Ransomware as a Service)」の登場により、専門知識を持たない人物でも、より簡単に、かつ安価にランサムウェア攻撃をすることが問題視されています。

RaaSとはランサムウェアを作成した高度な技術を有する個人、あるいはグループが、そのランサムウェアのコードを他の犯罪を試みようとする人物に販売し、その犯罪者がそれを使ってランサムウェア攻撃を行います。その攻撃が成功し、被害者が身代金を支払ってしまった場合、その一部の利益がランサムウェア製造者に還元される仕組み・モデルのことを言います。

世界的に多くの被害が確認されている攻撃グループであるLockBit、Conti、Black Catなどは、効率的にランサムウェア攻撃を行うために、以下のような分業体制(RaaSモデル)が採用されました。

- オペレーター(RaaS提供者): 被害組織のデータを暗号化するためのランサムウェアを開発し、アフィリエイターに提供します。オペレーターによっては、攻撃方法や被害組織との交渉方法をマニュアル化して提供する場合もあります。

- アクセスブローカー : 被害組織のネットワークに侵入するためのアクセス情報を不正に入手し、アフィリエイターに提供します。

- アフィリエイター :提供されたアクセス情報とランサムウェアを用いて、被害組織に対してランサムウェア攻撃を実行します。

Ⅳ.ランサムウェアの感染経路

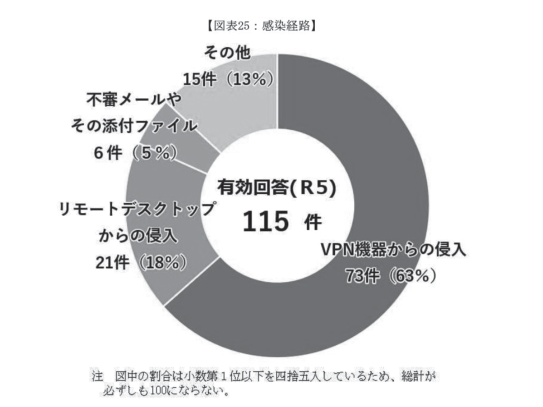

警視庁が公表している「令和5年におけるサイバー空間をめぐる脅威の情勢等について」で、実際にランサムウェアへの被害があった企業・団体等に対して、アンケート結果が記載されています。その中でランサムウェアによる被害(197件)の感染経路について質問したところ、115件の有効な回答があり、このうち、VPN機器からの侵入が73件で63%、リモートデスクトップからの侵入が21件で18%を占め、テレワーク等に利用される機器等の脆弱性や強度の弱い認証情報等を利用して侵入したと考えられるものが約

82%と大半を占めていました。

これらの感染経路は、企業のITインフラの脆弱性を突いたものであり、特にテレワークの普及に伴い、リモートアクセスのセキュリティが重要な課題となっています。企業は、これらの脅威に対して適切な対策を講じる必要があります。

Ⅴ.ランサムウェアの脅威

ランサムウェアの攻撃は、企業の内部統制監査にも深刻な影響を与えます。ランサムウェアの攻撃は、まずIT全般統制の運用管理の一環として障害管理の中で対処されます。

しかし、近年、企業や団体のネットワーク全体に対する大規模かつ複雑な攻撃が増加しており、このことが事業継続に影響を与えることが企業全体の課題となっています。ランサムウェアに攻撃され復旧できない場合でも、IT全般統制の運用管理の一環としてバックアップ管理およびリストア管理により、バックアップデータからの復旧が試みられます。しかし、攻撃者もこれを理解しており、オンライン上のバックアップデータに対しても暗号化攻撃を行うことで、バックアップデータも利用不能となり、企業の復旧プロセスが困難になります。

さらに、ランサムウェア攻撃において、個人情報や機密情報の盗難を試みることがあります。攻撃者は、データの暗号化だけでなく、情報漏洩を伴う「二重脅迫」を行うことが

一般的です。つまり、暗号化されたデータの復旧を拒否する場合、盗まれた情報を公開することにより、さらなる脅迫を行います。

Ⅵ.ランサムウェアが内部統制監査に与える影響

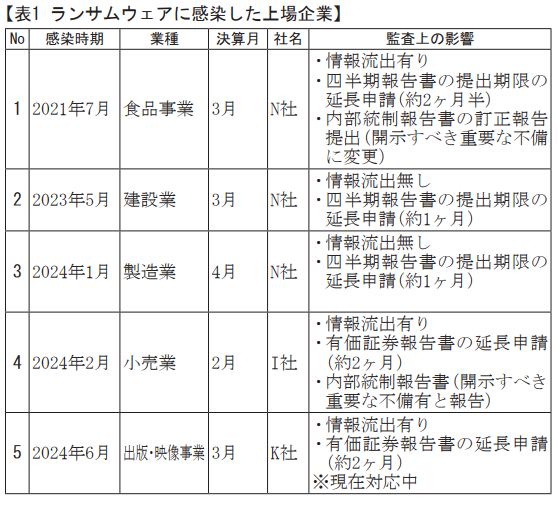

ランサムウェアは、上述した脅威以外にも内部統制監査等に対して、重大な影響を与えています。IT全般統制の運用管理の枠を超え、ランサムウェアが企業ネットワーク全体に感染し、対処できなくなった場合、その脅威は決算業務にも有価証券報告書、四半期報告書の提出遅延として影響を与える可能性があります。また、個人情報や機密情報を漏

洩することで、内部統制報告制度の目的である資産の保全、法令等の順守にも脅威が及ぶ可能性があります。過去に起こった事例を以下に記載します。(表1)

金融商品取引法第24条において、上場企業は有価証券報告書の提出期限を事業年度終了後3カ月以内に提出することが定められています。また、日本取引所グループの有価証券上場規程の601条第1項の中で1カ月以内に提出しなかった場合には、上場廃止基準に該当する旨が定められています。

ここで注目すべき内容としては、表1のNo.1に記載した食品事業会社のN社は2020年度(会計期間:2020年4月1日~2021年3月31日)に提出した独立監査人の監査報告書及び内部統制監査報告書について、翌期に内部統制監査報告書の訂正報告を出しました。さらにその内容は財務データの改ざんはなく、財務報告に金額的あるいは質的に重要な虚偽記載がないものの、サイバーセキュリティに関するリスクの評価が不十分として、財務報告に重要な影響を及ぼす可能性が高く、開示すべき重要な不備に該当すると判断されています。また、表1のNo.4に記載した小売業のI社についても、2024年度(会計期間:2023年3月1日~ 2024年2月29日)の有価証券報告書は、無限定適正意見が表明されているものの、内部統制報告書は、サイバーセキュリティに関するリスクの評価が不十分であったこと及び法定期限までに有価証券報告書が提出できない状況が生じたという事態を踏まえて、開示すべき重要な不備があったと評価されています。つまり、有価証券報告書の延長申請及び情報流出等社会に与える影響が大きい場合、財務数値に関わる不備はなくとも、内部統制は有効でないと判断されているのです。なお、表1のNo.2とNo.3については情報流出がないこと及び提出期限の延長申請も比較的短いことから開示すべき重要な不備には当たらないと判断されたのではないかと筆者は考えています。また、不備の評価のみならず、監査上の主要な検討事項(KAM)としても監査上の対応が必要となることは容易に想像がつくことと思われます。両社において、直接の原因は、サイバーセキュリティに関するリスクの評価が不十分とする全社統制に関わる開示すべき重要な不備とされているものの、監査手続としては、N社においては、IT全般統制の障害管理、バックアップ・リストア管理の妥当性、I社においては、該当する業務プロセス及びIT全般統制の障害管理等も追加の手続きが実施されています。全社統制のみならず、IT全般統制や業務プロセス統制においても監査上追加手続を実施しているのです。

Ⅶ.ランサムウェアへの対策

ランサムウェアへの被害を未然に防ぐため、再発防止の対策として、大きく教育面と技術面の2種類が必要であると考えています。

【従業員への教育、啓蒙面の対策】

1.従業員教育と意識向上

従業員に対するランサムウェアの脅威およびその対策に関する定期的な教育は、企業のセキュリティ強化に不可欠です。フィッシングメールの識別方法や安全なインターネット利用の実践を学ぶことで、感染リスクを大幅に低減できます。さらに、セキュリティポリシーの徹底した周知も重要であり、全従業員が一貫したセキュリティ意識を持つことが求められます。

2.BPM(事業継続マネジメント)の確立

ランサムウェア対策では、リスク評価を通じて情報資産の重要性やシステム・ネットワークの脆弱性を特定します。その後、ビジネスの重要度に応じてRPO(目標復旧時点)およびRTO(目標復旧時間)を設定し、人員計画を含めた事業継続計画を作成します。定期的な訓練により、事業の迅速な復旧を可能にし、組織全体の耐性を高めることができます。

【技術面の対策】

3.ゼロトラスト型のネットワークの構築

ネットワークを新たに作成する場合やネットワーク構成を大きく変更できる場合には、セキュリティ設計の段階からゼロトラスト型のネットワークの構築を検討してみてはいかがでしょうか。ゼロトラスト型のネットワーク設計は、従来の「内部ネットワークは安全、外部ネットワークは危険」という前提を捨て去り、すべてのアクセスリクエストを疑うことを基本原則とするセキュリティモデルです。その中でも筆者は、マイクロセグメンテーションが最も重要であると考えています。マイクロセグメンテーションとは情報資産とアクセス端末を最小限のネットワークとして細分化し、仮に一つのネットワークセグメントがウイルス感染したとしても横展開や他のネットワークに影響を及ぼさないようにネットワークセグメントを最小化し、ウイルスに感染したとしても、被害を最小限にすることです。従来の境界型ネットワークでは、どれだけセキュリティ対策をし

たとしても脆弱性が日々発見される現在、一度でもネットワーク内部に入られてしまった場合には、すべての資産にアクセスされることで被害が拡大してしまいます。

ネットワーク設計の変更ができない場合においても、実施できる主な対策としては下記があります。

4.バックアップデータのオフサイト保管

バックアップデータのベストプラクティスとして、「3-2-1ルール」というものがあります。このルールとは3つのコピーを作成し、2種類の異なるメディアに保存する。

最後の1つのコピーは、オフサイトに保管するという考え方です。このオフサイトで保管することがランサムウェアに対して有効です。また、データの重要性に応じて、WORM(Write Only, Read Many)ストレージ、不変ストレージ等を用いて、一度書き込まれたデータに対して改ざんできないようにするツールの利用を検討することも重要です。

5.セキュリティツールの導入

従来の境界型ネットワークの場合において、境界を管理するファイアウォールの導入のみでは、ランサムウェアへの対策としては十分ではありません。一般的にファイアウォールは、暗号化された通信の内容を解読できない(SSL/TLSインスペクション機能を有するものは除く)ため、マルウェアが暗号化されたデータに隠れている場合、それを検出することが困難です。そのため、NGAVやEDRなどのエンドポイント(各種サーバーやPCクライアント)で機能するセキュリティツールの導入が推奨されます。

6.ソフトウェアの更新とパッチ適用

セキュリティ強度を高めるためには、セキュリティツールを導入するだけではなく、継続的にセキュリティ強度を確保することが重要です。具体的には、VPN装置やファイアウォールの脆弱性に対するセキュリティパッチの更新、サーバーやPCのオペレーティングシステムやアプリケーションソフトウェアの更新が必要です。ゼロデイ攻撃(セキュリティホールが発見されたのち、修正パッチが適用される前にその脆弱性を悪用する攻撃)に対応するため、可能な限り自動更新を設定し、最新のセキュリティパッチを適用します。

Ⅷ.まとめ

ランサムウェアの攻撃は日々複雑化、高度化しています。

内部統制報告制度においては、会計数値に対する財務報告の信憑性が最も重視されると思われます。しかし、同制度の目的である資産の保全、法令順守という目的が近年、ランサムウェアの脅威にさらされるようになっています。企業のセキュリティ戦略は、これらのリスクに対応するための包括的なアプローチが求められます。また、監査においても、ランサムウェアに関するビジネスリスクの識別状況や復旧の具体性について、評価するような手続きが求められる時代になってきているのではないでしょうか。